Pe telefoanele care rulează Android 13 s-a renunțat la suportul nativ pentru VPN-uri de tip PPTP, singurele variante de conectare VPN native pe Android 13 sunt:

- IKEv2/IPSec PSK

- IKEv2/IPSec MSCHAPv2

- IKEv2/IPSec RSA

Vom configura pe un Mikrotik (care ruleaza RouterOS versiunea 6.49.5 (stable)) serverul de VPN pentru a ne putea conecta cu telefonul mobil pe care ruleaza Android 13. Sistemul Mikrotik este conectat la internet, fiind accesibil printr-un IP public fix.

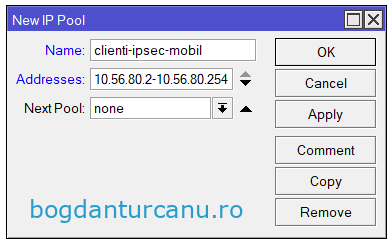

Pentru început vom defini un pool de adrese IP din care se vor aloca către clienți adresele IP pe conexiunea VPN. Vom alege un prefix pentru uz privat din plajele definite în RFC 1918. Mărimea pool-ului definit este în funcție de numărul de clienți estimat care se vor conecta. Se pot defini chiar mai multe pool-uri din care se va aloca pe măsură ce sunt epuizate adresele (cu opțiunea Next Pool la configurare).

Intervalele din care putem aloca adrese IP pentru uz privat sunt:

- 10.0.0.0/8 – de la 10.0.0.0 pana la 10.255.255.255

- 172.16.0.0/12 – de la 172.16.0.0 pana la 172.31.255.255

- 192.168.0.0/16 – de la 192.168.0.0 pana la 192.168.255.255

Eu am ales intervalul 10.56.80.2-10.56.80.254. Pentru a adăuga, accesăm din Winbox sau HTTP GUI meniul IP – IP Pool și adăugăm un pool nou cu numele clienti-ipsec-mobil:

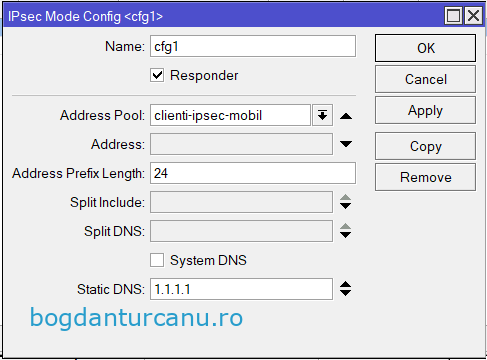

Vom adăuga din meniul IP – IPSec, tab-ul Mode Configs un nou mod cu denumirea cfg1, tip Responder, si vom seta ca alocarea adreselor IP să se realizeze din intervalul definit anterior și setăm ce server DNS să fie comunicat clienților (ori serverul DNS al sistemului, ori indicăm explicit adresele IP ale serverelor DNS). Eu am configurar serverul DNS cu adresa IP 1.1.1.1 (CloudFlare):

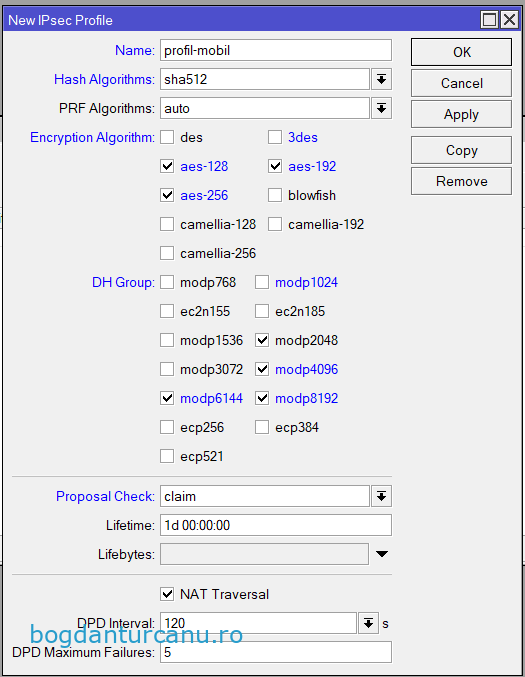

Vom defini un profil IPSec nou, accesând meniul IP – IPSec, tab-ul Profiles. Vom seta numele dorit (profil-mobil în cazul meu), algoritm hash sha512, algoritmii de criptare doriti si grupurile DH. Este important ca opțiunea Proposal Check sa fie setata claim și să existe bifa la NAT Traversal:

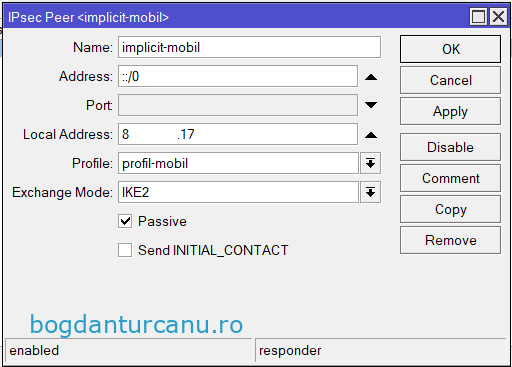

Adăugăm un peer nou din meniul IP – IPSec, tab-ul Peers, alegând un nume (eu am pus implicit-mobil), adresa este ::/0 (indica orice adresă), completăm la adresa locala IP-ul public al sistemului Mikrotik cu care este accesibil de către clienți, profilul definit mai sus (profil-mobil), modul IKE2. Vom bifa Passive și scoatem bifa de la Send INITIAL_CONTACT:

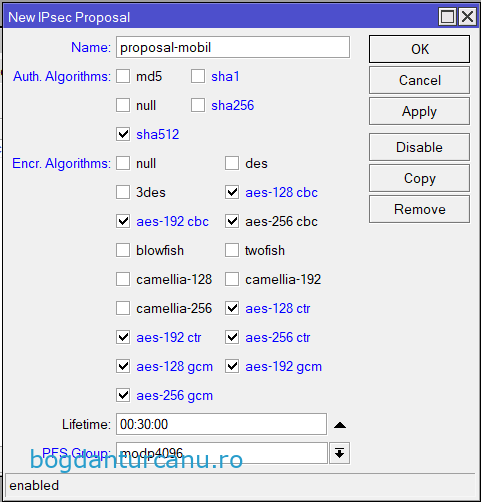

Din meniul IP – IPSec, tab-ul Proposals, adăugăm o nouă înregistrare. Alegem un nume sugestiv (eu am ales proposal-mobil), setăm algoritmii de autentificare (sha512), algoritmii de criptare și PFS Group:

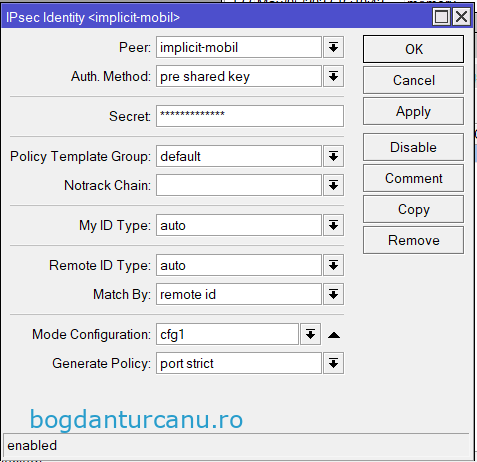

In meniul IP – IPSec, tab-ul Identities vom defini o noua identitate pentru peer-ul nostru, metoda pre shared key, setam cheia secreta (pentru test am pus parolasecreta), avand in vedere ca mod config sa fie cel definit de noi (cfg1) si optiunea Generate Policy sa fie port strict:

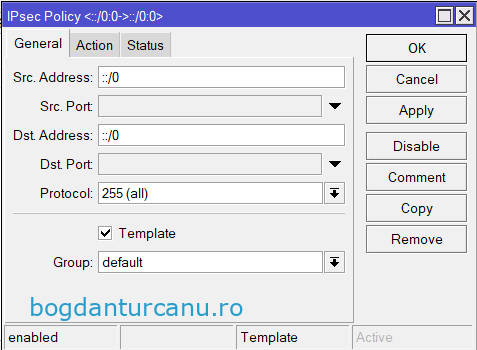

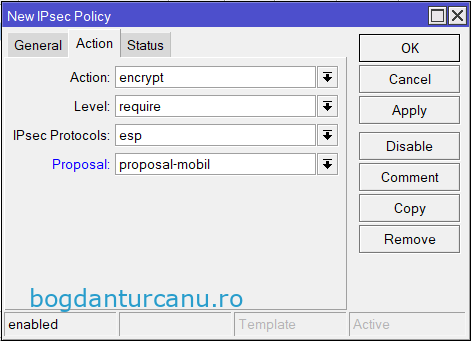

Vom dezactiva din meniul IP – IPSec, tabul Policies politica care există implicit pe orice Mikrotik și vom crea una nouă, bifând opțiunea Template și alegând din al doilea tab (Action) opțiunea Poposal – valoarea definita anterior:

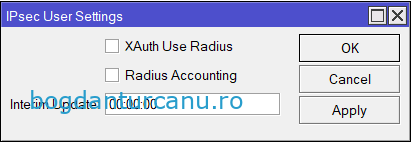

Tot din meniul IP – IPSec, tab-ul Identities, dam click pe butonul Settings și ne asigurăm că nu avem bifate nici una din cele două opțiuni:

Urmează să setați în meniul IP – Firewall regulile de NAT și de accept în funcție de configurația voastră.

Acestea ar fi toate setările necesare pe Mikrotik. Dacă preferați linia de comandă, următoarea succesiune de comenzi va realiza același lucru ca și cum ați fi urmat pașii de mai sus:

/ip pool

add name=clienti-ipsec-mobil ranges=10.56.80.2-10.56.80.254

/ip ipsec mode-config

add address-pool=clienti-ipsec-mobil name=cfg1 static-dns=1.1.1.1 system-dns=no

/ip ipsec profile

add dh-group=modp8192,modp6144,modp4096,modp2048 enc-algorithm=aes-256 hash-algorithm=sha512 name=profil-mobil proposal-check=claim

/ip ipsec peer

add exchange-mode=ike2 local-address=86.XXX.XXX.17 name=implicit-mobil passive=yes profile=profil-mobil send-initial-contact=no

/ip ipsec proposal

set [ find default=yes ] disabled=yes

add auth-algorithms=sha512 enc-algorithms=aes-256-cbc,aes-256-ctr,aes-256-gcm,aes-192-cbc,aes-192-ctr,aes-192-gcm,aes-128-cbc,aes-128-ctr,aes-128-gcm name=proposal-mobil pfs-group=modp4096

/ip ipsec identity

add generate-policy=port-strict mode-config=cfg1 peer=implicit-mobil secret=parolasecreta

/ip ipsec policy

set 0 disabled=yes

add proposal=proposal-mobil template=yes

/ip ipsec settings

set accounting=noAtenție: ori mergeți pe pașii din GUI sau pe comenzile CLI, nu ambele!

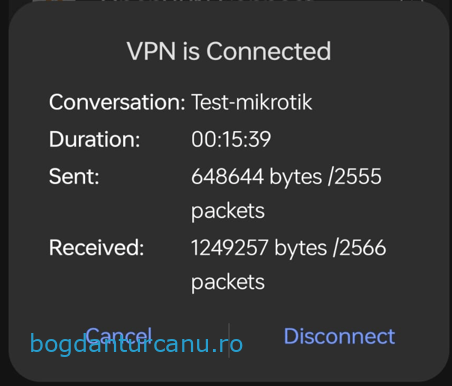

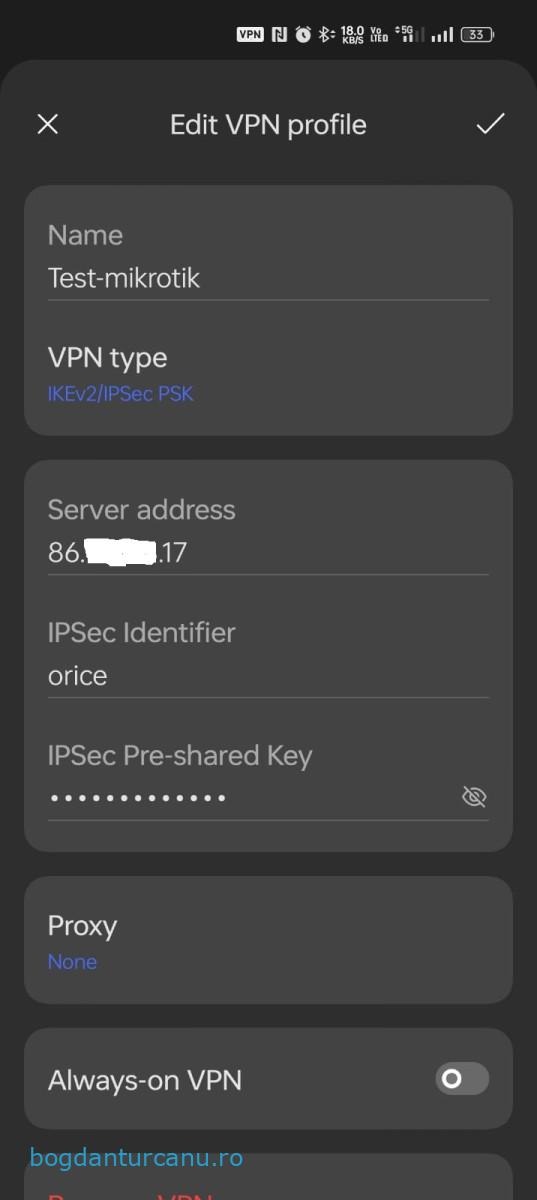

Pe telefonul mobil mergem la Setttings – Connection & sharing – VPN și creem un nou profil:

Name: Test-mikrotik

VPN type: IKEv2/IPSec PSK

Server adress: 86.xxx.xxx.17

IPSec Identifier: orice

IPSec Pre-shared Key: parolasecreta

Proxy: None

Este important sa completăm corect adresa IP a serverului VPN (IP-ul public prin care poate fi accesat Mikrotik) și cheia definită anterior în configurarea Mikrotik-ului la pasul definirii identității.

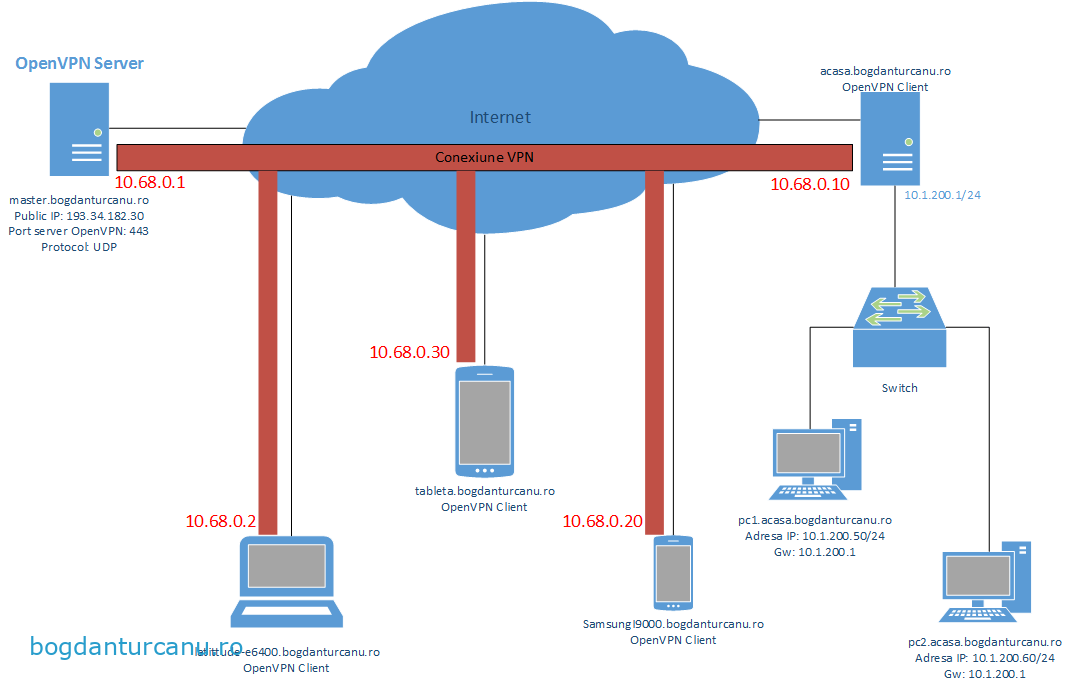

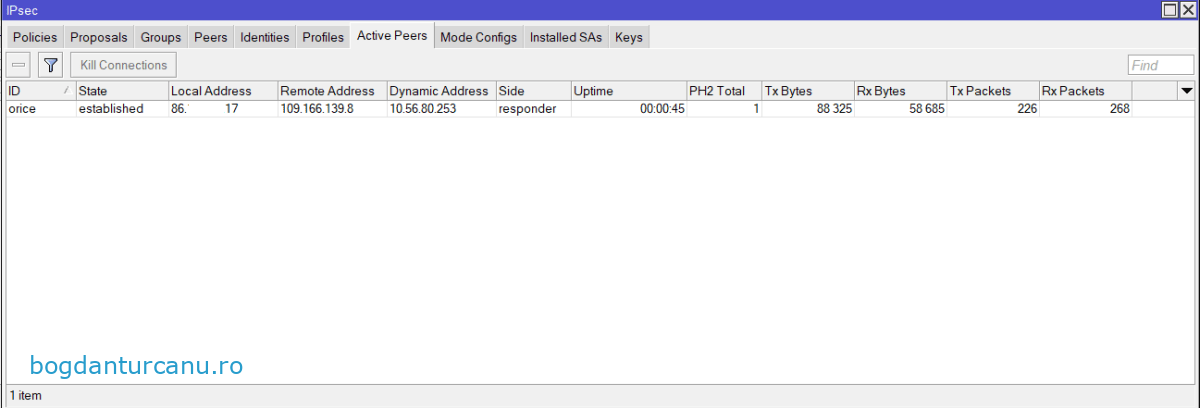

Dacă am configurat totul corect și realizăm conexiunea VPN, aceasta va ajunge în starea Connected pe telefon, iar pe Mikrotik o putem vedea în meniul IP – IPSec, tab-ul Active Peers, cu identificatorul declarat pe telefon (orice in cazul meu):

Dacă vom acces de pe telefonul mobil de exemplu site-ul whatismyip.com vom vedea că ne este indicat IP-ul public setat pe Mikrotik (în funcție de regula de NAT care poate diferi de la caz la caz).

În soluția prezentată aici toti clienții folosesc o singură cheie secretă, nu există o autentificare dupa utilizator/parolă sau certificate. Oricine știe adresa IP și cheia secreta se va putea conecta la acest server VPN.

Observație: Este important ca adresa definita la Local Addres in cadrul IPSec Proposal să fie identică cu adresa serverului VPN introdusă în profilul VPN pe telefonul mobil. Dacă pe telefon puneți un nume de hostname care resolvă către adresa respectiva, nu va funcționa!